Hari ini saya dikirimkan laporan tengah tahun dari Cisco tentang Cybersecurity nya. Biasanya memang Cisco akan selalu mengirimkan laporan tengah tahun atau tahunannya kepada pelanggannya.

Dari sekian banyak laporan yang diberikan, saya akan sedikit sharing yang menurut saya menarik untuk di lihat bersama.

Akhir-akhir ini memang sedang marak sekali ransomeware yang melakukan kejahatan dengan mengenkripsi hardisk korban, dan meminta tebusan untuk membuka nya kembali. Di Indonesia pun beberapa case pernah saya baca juga ada yang terkena ransomeware ini.

Cara kerja ransomeware nya seperti ini :

1. Melakukan enkripsi pada file atau folder korban, bisa juga satu isi hardisk penuh

2. Melakukan marking pada korban yang sudah terinfeksi ransomeware tadi

3. Memberikan instruksi kepada korban untuk memberikan tebusan agar file/folder/disk nya agar dapat terbuka lagi

4. Memberikan ancaman akan melakukan detele pada file/folder/disk yang sudah terkena enkripsi oelh ransomeware tadi jika tebusan tidak dipenuhi

Kemudian ada juga yang menarik dari laporan tengah tahun yang diberikan oleh cisco. Yaitu daftar list banyaknya vulnerability pada vendor infrastruktur, berikut laporannya

Ada juga Presence of Web Shells Indicates JBoss Compromises yang terjadi di dunia

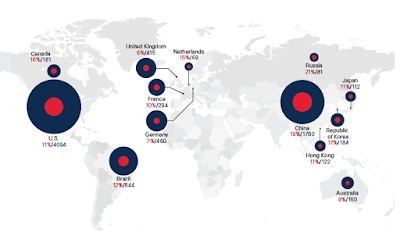

Berikut juga laporan negara yang paling banyak spam nya :

Hore.. Indonesia tidak masuk di list nya :)

Ini sudah lama juga sebetulnya, dimana malware digunakan untuk melakukan iklan spam. Dan bagaimana Malvertising as a Service (MaaS) ini bekerja untuk menyebarkan iklan / spam nya :

Dan ini perkembangan jumlah malware yang beredar sampai tengah tahun ini :

Serangan terhadap https pun tak luput dari laporan cisco, berikut TOP penggunaan https sampai tengah tahun ini :

Pesan dari cisco adalah Time to Patch: Lag Times Between Patch and Upgrade Availability and Implementation Create Security Gaps

Hal ini memang terkadang menjadi dilema, dimana kita harus terus mengikuti update patch yang ada, dan juga harus menjaga avaibility agar perangkat yang akan dilakukan update tersebut. Intinya ya mending di update daripada terkena vulnerability yang menyebabkan kerugian lebih besar lagi.

Untuk download report nya dilahkan cek disini : http://www.cisco.com/c/m/en_us/offers/sc04/2016-midyear-cybersecurity-report/index.html?KeyCode=001323238

Semoga bermanfaat untuk pembaca semua.

Dony Ramansyah

site : http://donyramansyah.net

blog : dony-ramansyah.blogspot.com

email : dony.ramansyah[at]gmail.com

Registered linux user : ID 40017