Disini saya ada case dimana ubuntu 12.10 saya sebagai vpn client harus melakukan koneksi ke VPN Server yang berbasis MS Windows Server. Hal ini tentunya karena saya harus melakukan remote ke internal kantor untuk melakukan suatu pekerjaan yang hanya bisa dilakukan dari network internal office saja.

Saya sudah lakukan setting VPN seperti pada ubuntu 12.04 sebelumnya dan ternyata tidak berhasil, kemudian saya analisa log nya :

$ tail -f /var/log/syslog

Dec 11 20:54:19 MyLaptop pppd[4974]: Plugin /usr/lib/pppd/2.4.5/nm-pptp-pppd-plugin.so loaded.

Dec 11 20:54:19 MyLaptop pppd[4974]: pppd 2.4.5 started by root, uid 0

Dec 11 20:54:19 MyLaptop pppd[4974]: Using interface ppp0

Dec 11 20:54:19 MyLaptop pppd[4974]: Connect: ppp0 <--> /dev/pts/3

Dec 11 20:54:19 MyLaptop pptp[4979]: nm-pptp-service-4970 log[main:pptp.c:314]: The synchronous pptp option is NOT activated

Dec 11 20:54:19 MyLaptop NetworkManager[1005]: SCPlugin-Ifupdown: devices added (path: /sys/devices/virtual/net/ppp0, iface: ppp0)

Dec 11 20:54:19 MyLaptop NetworkManager[1005]: SCPlugin-Ifupdown: device added (path: /sys/devices/virtual/net/ppp0, iface: ppp0): no ifupdown configuration found.

Dec 11 20:54:19 MyLaptop NetworkManager[1005]:

/sys/devices/virtual/net/ppp0: couldn't determine device driver; ignoring...

Dec 11 20:54:19 MyLaptop pptp[4985]: nm-pptp-service-4970 log[ctrlp_rep:pptp_ctrl.c:251]: Sent control packet type is 1 'Start-Control-Connection-Request'

Dec 11 20:54:20 MyLaptop pptp[4985]: nm-pptp-service-4970 log[ctrlp_disp:pptp_ctrl.c:739]: Received Start Control Connection Reply

Dec 11 20:54:20 MyLaptop pptp[4985]: nm-pptp-service-4970 log[ctrlp_disp:pptp_ctrl.c:773]: Client connection established.

Dec 11 20:54:20 MyLaptop pptp[4985]: nm-pptp-service-4970 log[ctrlp_rep:pptp_ctrl.c:251]: Sent control packet type is 7 'Outgoing-Call-Request'

Dec 11 20:54:22 MyLaptop pptp[4985]: nm-pptp-service-4970 log[ctrlp_disp:pptp_ctrl.c:858]: Received Outgoing Call Reply.

Dec 11 20:54:22 MyLaptop pptp[4985]: nm-pptp-service-4970 log[ctrlp_disp:pptp_ctrl.c:897]: Outgoing call established (call ID 0, peer's call ID 256).

Dec 11 20:54:23 MyLaptop pptp[4985]: nm-pptp-service-4970 log[ctrlp_disp:pptp_ctrl.c:950]: PPTP_SET_LINK_INFO received from peer_callid 0

Dec 11 20:54:23 MyLaptop pptp[4985]: nm-pptp-service-4970 log[ctrlp_disp:pptp_ctrl.c:953]: send_accm is 00000000, recv_accm is FFFFFFFF

Dec 11 20:54:23 MyLaptop pptp[4985]: nm-pptp-service-4970 warn[ctrlp_disp:pptp_ctrl.c:956]: Non-zero Async Control Character Maps are not supported!

Dec 11 20:54:23 MyLaptop pptp[4985]: nm-pptp-service-4970 log[ctrlp_disp:pptp_ctrl.c:950]: PPTP_SET_LINK_INFO received from peer_callid 0

Dec 11 20:54:23 MyLaptop pptp[4985]: nm-pptp-service-4970 log[ctrlp_disp:pptp_ctrl.c:953]: send_accm is FFFFFFFF, recv_accm is FFFFFFFF

Dec 11 20:54:23 MyLaptop pptp[4985]: nm-pptp-service-4970 warn[ctrlp_disp:pptp_ctrl.c:956]: Non-zero Async Control Character Maps are not supported!

Dec 11 20:54:23 MyLaptop pptp[4985]: nm-pptp-service-4970 log[ctrlp_disp:pptp_ctrl.c:950]: PPTP_SET_LINK_INFO received from peer_callid 0

Dec 11 20:54:23 MyLaptop pptp[4985]: nm-pptp-service-4970 log[ctrlp_disp:pptp_ctrl.c:953]: send_accm is 00000000, recv_accm is FFFFFFFF

Dec 11 20:54:23 MyLaptop pptp[4985]: nm-pptp-service-4970 warn[ctrlp_disp:pptp_ctrl.c:956]: Non-zero Async Control Character Maps are not supported!

Dec 11 20:54:23 MyLaptop pptp[4985]: nm-pptp-service-4970 log[ctrlp_disp:pptp_ctrl.c:950]: PPTP_SET_LINK_INFO received from peer_callid 0

Dec 11 20:54:23 MyLaptop pptp[4985]: nm-pptp-service-4970 log[ctrlp_disp:pptp_ctrl.c:953]: send_accm is FFFFFFFF, recv_accm is FFFFFFFF

Dec 11 20:54:23 MyLaptop pptp[4985]: nm-pptp-service-4970 warn[ctrlp_disp:pptp_ctrl.c:956]: Non-zero Async Control Character Maps are not supported!

Dec 11 20:54:23 MyLaptop pppd[4974]: LCP terminated by peer (#M-N^HM-Q^@

Dec 11 20:54:26 MyLaptop pppd[4974]: Connection terminated.

Dan ternyata connection terminated.

Ternyata setting VPN nya ada yang harus ditambahkan pada ubuntu 12.10 ini (beda dengan ubuntu 12.04 dimana option ini tidak diaktifkan namun tetap bisa).

Berikut cara setting VPN clientnya yang benar :

1. Buka setting VPN, tinggal add saja, pilih PPTP :

2. Berikan nama connectionnya dan juga pilih otomatis pada method yang digunakan.

3. Masuk ke tab VPN :

4. Masukan gateway / IP / domain name server vpn nya, dan juga masukan user dan password login VPN nya.

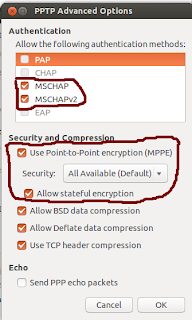

5. Setelah selesai, pilih Tombol Advanced :

6. Pastikan methodnya di pilih untuk MSCHAP dan MSCHAPv2 nya dan juga pada security nya dipilih seperti gambar diatas.

(Nah seingat saya untuk option "Allow stateful encryption" pada ubuntu 12.04 jika tidak aktif tetap bisa connect vpn nya, namun pada ubuntu 12.10 harus diaktifkan)

7. Setelah itu coba kembali koneksi VPN nya dan analisa kembali log nya :

$ tail -f /var/log/syslog

Dec 11 20:54:51 MyLaptop NetworkManager[1005]: Starting VPN service 'pptp'...

Dec 11 20:54:51 MyLaptop NetworkManager[1005]: VPN service 'pptp' started (org.freedesktop.NetworkManager.pptp), PID 5006

Dec 11 20:54:51 MyLaptop NetworkManager[1005]: VPN service 'pptp' appeared; activating connections

Dec 11 20:54:51 MyLaptop NetworkManager[1005]: VPN plugin state changed: starting (3)

Dec 11 20:54:53 MyLaptop NetworkManager[1005]: VPN connection 'VPN-SERVER' (Connect) reply received.

Dec 11 20:54:53 MyLaptop pppd[5010]: Plugin /usr/lib/pppd/2.4.5/nm-pptp-pppd-plugin.so loaded.

Dec 11 20:54:53 MyLaptop pppd[5010]: pppd 2.4.5 started by root, uid 0

Dec 11 20:54:53 MyLaptop NetworkManager[1005]: SCPlugin-Ifupdown: devices added (path: /sys/devices/virtual/net/ppp0, iface: ppp0)

Dec 11 20:54:53 MyLaptop NetworkManager[1005]: SCPlugin-Ifupdown: device added (path: /sys/devices/virtual/net/ppp0, iface: ppp0): no ifupdown configuration found.

Dec 11 20:54:53 MyLaptop NetworkManager[1005]: /sys/devices/virtual/net/ppp0: couldn't determine device driver; ignoring...

Dec 11 20:54:53 MyLaptop pppd[5010]: Using interface ppp0

Dec 11 20:54:53 MyLaptop pppd[5010]: Connect: ppp0 <--> /dev/pts/3

Dec 11 20:54:53 MyLaptop pptp[5013]: nm-pptp-service-5006 log[main:pptp.c:314]: The synchronous pptp option is NOT activated

Dec 11 20:54:54 MyLaptop pptp[5021]: nm-pptp-service-5006 log[ctrlp_rep:pptp_ctrl.c:251]: Sent control packet type is 1 'Start-Control-Connection-Request'

Dec 11 20:54:55 MyLaptop pptp[5021]: nm-pptp-service-5006 log[ctrlp_disp:pptp_ctrl.c:739]: Received Start Control Connection Reply

Dec 11 20:54:55 MyLaptop pptp[5021]: nm-pptp-service-5006 log[ctrlp_disp:pptp_ctrl.c:773]: Client connection established.

Dec 11 20:54:55 MyLaptop pptp[5021]: nm-pptp-service-5006 log[ctrlp_rep:pptp_ctrl.c:251]: Sent control packet type is 7 'Outgoing-Call-Request'

Dec 11 20:54:56 MyLaptop pptp[5021]: nm-pptp-service-5006 log[ctrlp_disp:pptp_ctrl.c:858]: Received Outgoing Call Reply.

Dec 11 20:54:56 MyLaptop pptp[5021]: nm-pptp-service-5006 log[ctrlp_disp:pptp_ctrl.c:897]: Outgoing call established (call ID 0, peer's call ID 512).

Dec 11 20:55:02 MyLaptop pptp[5021]: nm-pptp-service-5006 log[ctrlp_disp:pptp_ctrl.c:950]: PPTP_SET_LINK_INFO received from peer_callid 0

Dec 11 20:55:02 MyLaptop pptp[5021]: nm-pptp-service-5006 log[ctrlp_disp:pptp_ctrl.c:953]: send_accm is 00000000, recv_accm is FFFFFFFF

Dec 11 20:55:02 MyLaptop pptp[5021]: nm-pptp-service-5006 warn[ctrlp_disp:pptp_ctrl.c:956]: Non-zero Async Control Character Maps are not supported!

Dec 11 20:55:03 MyLaptop pppd[5010]: CHAP authentication succeeded

Dec 11 20:55:03 MyLaptop kernel: [ 815.757904] PPP MPPE Compression module registered

Dec 11 20:55:05 MyLaptop pppd[5010]: MPPE 128-bit stateless compression enabled

Dec 11 20:55:08 MyLaptop pppd[5010]: local IP address 192.168.10.212

Dec 11 20:55:08 MyLaptop pppd[5010]: remote IP address 192.168.10.210

Dec 11 20:55:08 MyLaptop pppd[5010]: primary DNS address 192.168.10.10

Dec 11 20:55:08 MyLaptop NetworkManager[1005]: VPN connection 'VPN-SERVER' (IP4 Config Get) reply received from old-style plugin.

Dec 11 20:55:08 MyLaptop NetworkManager[1005]: VPN Gateway: 202.100.100.1

Dec 11 20:55:08 MyLaptop NetworkManager[1005]: Tunnel Device: ppp0

Dec 11 20:55:08 MyLaptop NetworkManager[1005]: IPv4 configuration:

Dec 11 20:55:08 MyLaptop NetworkManager[1005]: Internal Address: 192.168.10.212

Dec 11 20:55:08 MyLaptop NetworkManager[1005]: Internal Prefix: 32

Dec 11 20:55:08 MyLaptop NetworkManager[1005]: Internal Point-to-Point Address: 10.3.128.210

Dec 11 20:55:08 MyLaptop NetworkManager[1005]: Maximum Segment Size (MSS): 0

Dec 11 20:55:08 MyLaptop NetworkManager[1005]: Forbid Default Route: no

Dec 11 20:55:08 MyLaptop NetworkManager[1005]: Internal DNS: 192.168.10.10

Dan saat ini sudah berhasil melakukan koneksi ke VPN server dimana di log diatas menunjukan bahwa kita sudah mendapatkan alokasi IP DHCP dari VPN tersebut.

Berikut gambar yang menunjukan cara kerja koneksi VPN (klik gambar untuk memperbesar) :

Semoga bermanfaat juga untuk teman semua.

Dony Ramansyah

site : http://donyramansyah.com

blog : dony-ramansyah.blogspot.com

email : dony.ramansyah[at]gmail.com

Registered linux user : ID 400171